В данной статье соберу полную подборку защиты от уязвимости POODLE SSLv3 для самых популярных серверных и клиентских приложений.

Серверные

Exim

Если Exim использует OpenSSL

openssl_options = +no_sslv2 +no_sslv3

Если Exim использует GnuTLS

tls_require_ciphers = NORMAL:!VERS-SSL3.0

Postfix

В главном конфигурационном файле main.cf изменяем smtpd_tls_mandatory_protocols к следующему виду.

smtpd_tls_mandatory_protocols=!SSLv2, !SSLv3

Apache (httpd)

В httpd поддержка SSL реализована модулем mod_ssl и отключать SSLv3 необходимо в конфиге данного модуля директивой SSLProtocol. В разных ОС он находится в разных местах.

Debian — /etc/apache2/mods-enabled/ssl.conf

CentOS — /etc/httpd/conf.d/ssl.conf

FreeBSD — /usr/local/etc/apache22/httpd.conf

SSLProtocol all -SSLv3 -SSLv2

Nginx

Для отключения необходимо привести директивую ssl_protocols в /etc/nginx/nginx.conf к следующему виду (находится эта директива в разделе server или http).

ssl_protocols TLSv1 TLSv1.1 TLSv1.2;

Dovecot

Для отключения SSLv3 в POP/IMAP сервере — нам необходимо найти главный конфигурационный файл dovecot.conf и изменить директиву ssl_protocols

ssl_protocols = !SSLv3 !SSLv2

Клиентские

Chromium

Следует запускать приложение с ключем —ssl-version-min=tls1. В новых версиях браузера, выше 37 — данная уязвимость устранена.

Firefox

Начиная с версии 33 — данная уязвимость устранена. В более старых версиях изменяем параметр security.tls.version.min на 1 в about:config.

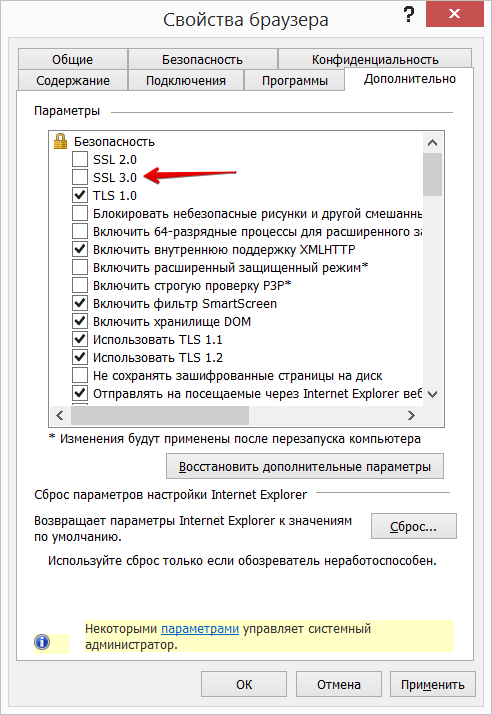

Internet Explorer

В свойствах браузера, на вкладке «Дополнительно» — снимаем галочку с пункта SSL 3.0

Средства проверки и тестирования.

Тестирование серверных приложений — poodlebleed.com

Тестирование клиентских приложений — poodletest.com